Līdz ar Windows 7 popularitāti parādās arī pastiprināta interese par šīs OS caurumiem. LongT pameta saiti uz informāciju par to, ka jaunajā Windows 7 un Windows Server 2008 R2 ir pieejams Sambas caurums, kuru var attālināti izmantot, lai nokautu sistēmu.

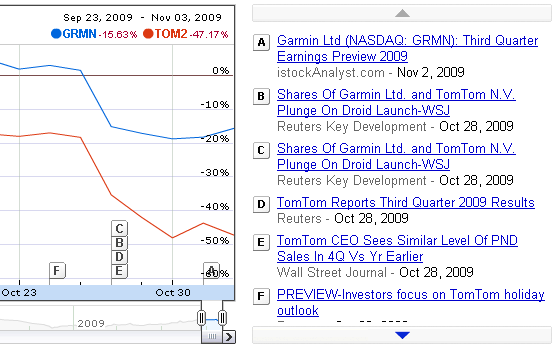

You’ll see that the Windows host is now frozen – no mouse, no keyboard, and completely unresponsive on the network as well. This works on both Windows 7 and Windows Server 2008 R2, with the very latest patches applied. A link to a server running this code could easily be embedded in a web page or email, pointing out to a “poison” host on the internet – so this exploit is not isolated to corporate networks doing file sharing. As the author states, disabling SMBv2 does not give even temporary protection. Here’s hoping Microsoft scrambles the troops to get this patched before it’s out in the wild.

Exploita autora Laurent Gaffié blogā ir detalizētāka atskaite.

No šīs ziņas es uzzināju, ka jaunajā Windows 7 tiek izmantota kaut kāda īpaša sistēma jeb princips kā tiek rakstīts operētājsistēmas kods, lai saknē nocirstu dažādas ievainojamības. Vismaz es tā sapratu no trūcīgās informācijas, kas bija viņu blogā – Microsoft Security Development Lifecycle. Viņiem tur ir lieliskas grāmatas, kuras ir jālasa no XHTML koda (uz Firefox verās html kods)?

Laurent savā blogā pasmīkņā par šo sistēmu.

This bug is a real proof that SDL #FAIL

The bug trigger an infinite loop on smb{1,2}, pre-auth, no credential needed…

Can be trigered outside the lan via (IE*)

The bug is so noob, it should have been spotted 2 years ago by the SDL if the SDL had ever existed: