Šodien noskatījos De Facto sižetu par VID elektroniskās deklarēšanas sistēmas (EDS) datu noplūdi. Pirms trijiem gadiem es gribēju atgūt nodokļos pārmaksāto summu un vēlējos to izdarīt sev ērtā veidā – izmantojot internetu. Kas no tā visa sanāca varat palasīt ierakstā par manu pieredzi ar EDS.

Bet par datu noplūdi sasmējos. Spriežot pēc sižetā teiktā, sanāk, ka VID EDS bija ielaista tipiskā kļūda, kad netiek veikta pārbaude vai lietotājam ir tiesības redzēt pieprasīto ID vai nē. Slīpēti programmētāji taisnotos, ka tā nav kļūda, bet gan nedokumentēta iespēja vai arī prasību dokumentā nebija atrunāta dokumentu aizsardzība pēc šāda principa. 🙂

Faktu, ka VID elektroniskās deklarēšanas sistēmā bijusi milzīga datu noplūde, raidījums uzzināja no cilvēku grupas, kas sevi dēvē par «Ceturtās atmodas tautas armiju» (4ATA). Šīs armijas pārstāvis e-pastā apraksta, kā iegūti dati.

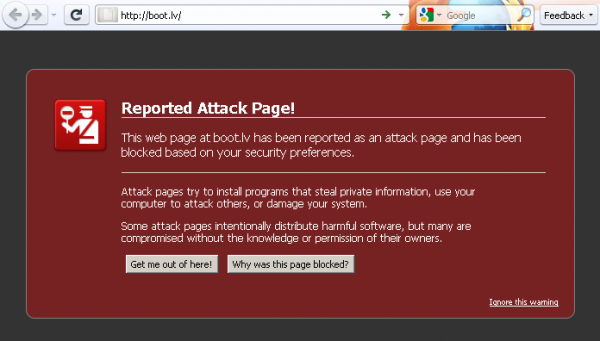

«Jau 2009. gada pavasarī 4ATA rīcībā nonāca informācija, ka EDS sistēmā ir caurums, pa kuru var iegūt visus EDS datu failus. No mūsu aģenta sarunas ar cilvēku, kas kādreiz strādāja pie EDS izveides, varēja noprast, ka caurums tika izveidots pēc ļoti augstas VID amatpersonas norādījuma. Visticamāk, lai vajadzības gadījumā ļautu nemanāmi nopludināt sensitīvu informāciju […]. Mēs bijām pārsteigti – caurums bija ģeniāli vienkāršs, un tas atradās visu acu priekšā, visticamāk jau no pirmās EDS dienas. Jebkuru EDS dokumentu pat anonīms web lietotājs varēja lejupielādēt BEZ autorizācijas, ierakstot adresi: https://www2.vid.gov.lv/eds/Pages/GetDuf.aspx?id=».

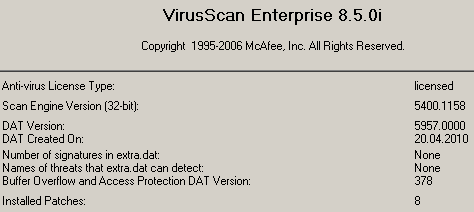

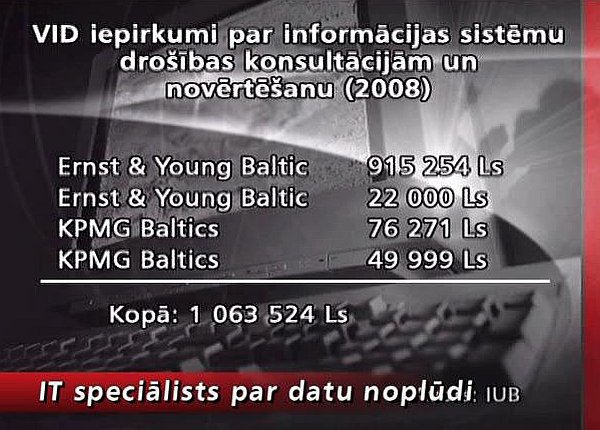

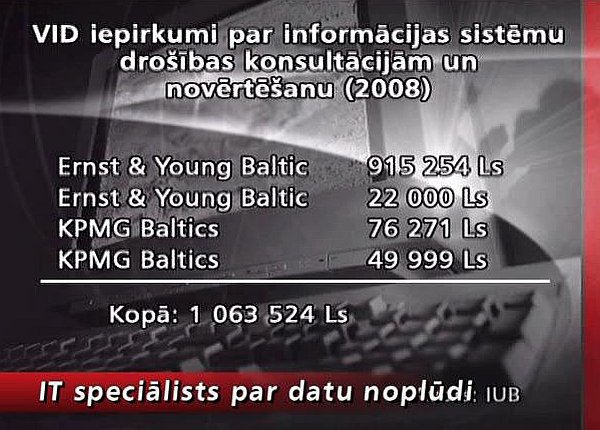

Šie džeki arī ir foršus auditus pa lēto taisījuši. Vai arī par dotās fīčas neredzēšanu naudu saņēmuši.

Ja runa nebūtu par tik sensitīviem datiem un tas būtu nopublicēts Podā, tad daudzi būtu skaļi bļāvuši – kā tā var, ka vajag sodīt tos ļaunos hakerus, kas māk pārlasīt dokumenta ID un apskatīties svešus datus, kā arī kā es drīkstu kaut ko tādu publicēt. Bet, kad to parāda TV, tad tas skaitās normāli. Dubultā morāle.

Paši vien esam to pelnījuši.

Starp citu, LTV ziņu dienesta lapā ir nopublicēts arī saraksts ar uzņēmumiem, kuru dati ir nopludināti.