Internetā parādījušās ziņas par to, ka hakeri ir nopludinājuši sociālā tīkla LinkedIn paroles kontrolsummu, kas ir uzģenerēta ar vāju kriptogrāfisko kontrolsummas ģenerēšanas algoritmu SHA-1. Tas nozīmē, ka ar pietiekamiem datoru resursiem var iegūt šo paroli un izmantot nekrietniem mērķiem.

Nopludinātas apēram 6.5 miljonu paroļu. Diezgan iespaidīgi. Ieteicams ir nomainīt savu veco LinkedIn paroli ar citu, kamēr šo paroli vēl nav sākušas izmantot kādas citas personas.

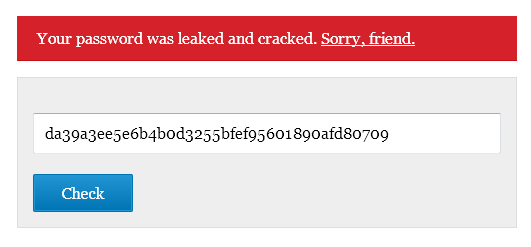

Kādi citi braši puiši ir ātri izveidojuši vienkāršu lapiņu ar kuras palīdzību var pārbaudīt vai tava LinkedIn parole ir nopludināta, vai nē. Es pārbaudīju un redz, ko ieraudzīju – LeakedIn.org. Pēc tam manuāli salīdzināju ar SHA-1 nopludinātās datubāzes saturu un arī atradu savas paroles kontrolsummu.

Puiši apgalvo, ka viņi pārbauda tikai paroles kontrolsummu, kuru uzģenerē ar JavaScript palīdzību tavā datorā un tad pie “Check” nospiešanas uz serveri nosūta tikai šo nesaprotamo simbolu virkni. Apskatījos kodu un izskatījās tīrs.

Puiši apgalvo, ka viņi pārbauda tikai paroles kontrolsummu, kuru uzģenerē ar JavaScript palīdzību tavā datorā un tad pie “Check” nospiešanas uz serveri nosūta tikai šo nesaprotamo simbolu virkni. Apskatījos kodu un izskatījās tīrs.

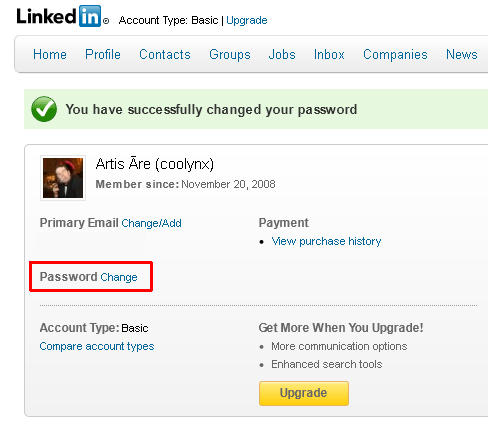

Ejam uz LinkedIn lapas Settings un spiežam uz pogas Password Change.

Bet par pašu LinkedIn paroļu noplūšanu var palasīt dažādos resursos.

Bet par pašu LinkedIn paroļu noplūšanu var palasīt dažādos resursos.

Habrahabr.ru ar saitēm uz pirmavotiem un bildīti no foruma, kurā bija nopublicēti atkodētās paroles. BusinessInsider, TheNextWeb ar brīdinājumu mainīt paroli tūlīt. LinkedIn paši kaut kā aplinkus motivē lietotājus mainīt paroles, te ir viņu bloga ieraksts par to kā labāk izvēlēties paroli.

Taisniibu sakot vel ir pieejams tas foruma ieraksts. Un iespeejams arii straadaa linki uz pirmavotu sha1 dumpiem.

Man Leakedin teica: Looks like your password was not leaked. Hooray!

Nekādas LinkedIn aplikācijas neizmantoju, izmantoju tikai pārlūku. Baumo, ka tieši aplikācijas nopludināja hešus..

Taisnība. Es izmantoju arī iPad aplikāciju. Tāpēc arī ir noplūdusi mana parole. 🙁

Es izmantoju iPhone appu. Parole nav noklīdusi. Drošības pēc gan nomainīju.

SHA-1 NAV kriptēšanas algorithms. Hešsumas neko nekriptē. Tās hešo. Kriptētas lietas var atkriptēt. Hešsumas nevar atkriptēt. Tām var tikai kolīzijas meklēt.

Izmantoju iPhone aplikāciju (ir uzinstalēta, izmantoju ļoti reti), bet mana psw nav noplūdusi.

Relevanti: http://xkcd.com/936/ 🙂

http://www.tozz.nl/temp/C_dwdm6msha1.out

Atkrakotās paroles kategoriski aizliegts izmantot nākotnē atkārtoti un ir jānomaina visur, kur šobrīd tiek izmantotas. Tas tāpēc, ka šīs paroles tagad tiks izmantotas varavīksnes tabulā >:-| (http://en.wikipedia.org/wiki/Rainbow_table) >:-|

“Looks like your password was not leaked. Hooray!”

Tātad kaut kādā ratā tikai daļa.

ak, jā – izmantoju tikai pārlūkā, nekādu aplikāciju. reiz pamēģināju, nepārskatāmi, izdzēsu.

hQuse – normalas vietas izmanto salt ta ka pliki heshi nedereees

coolynx, kāds kādu muļķo?

Tajā sarakstā nav tāda da39a3ee5e6b4b0d3255bfef95601890afd80709 heša, jeb es neprotu meklēt?

Labi, skaidrs 😉

Nomainīji sha1 pret NULL -> da39a3ee5e6b4b0d3255bfef95601890afd80709

😀 pamēģināju paroli – qwerty – un ir taču noplūdusi! 😀

un tieši tāpēc paroles ir jāglabā ar salt

ja glabā, tikai sha-1, tad ir lielāki riski.

piemēram – ir lietotāju DB. un passw. ir saglabāti sha-1 bez salt.

un ir divi lietotāji, kam paroles ir vienādas. ala “password”. sha-1 tām arī būs viens un tas pats. tādejādi var iegūt vairāk paroles īsākā laikā. savukārt, ja saglabā ar salt, tad sha1 arī atšķirsies.

labi, ka vēl pliku md5 neizmantoja 😉

Nez, nez. Ideāli jau būtu, pieņemsim, katram lietotājam uztaisīt TrueCrypt disku 🙂

Tas viss maksā resursus.

Par sāli – ir jau arī redzēti SQL dumpi tipa:

usr|md5password|salt

usr|md5password|salt

usr|md5password|salt

salt tieši tā arī darbojas

salt|sha1

un salt ir randoms

a: sha1(randoms1|parole)

b: sha1(randoms2|parole)

rezultātā a != b

un ja tu dabū tādu dumpu, tad tu nevari patiekt, ka a un b paroles daļas ir vienādas.

runa nav par paroles drošumu, bet gan par to, ka, ja izmanto salt, paroles atlauzt ir ilgāk.

Mazliet ilgāk:

http://www.insidepro.com/eng/passwordspro.shtml

– sha1($pass.$salt)

– sha1($salt.$pass)

– sha1($salt.$username.$pass.$salt)

– sha1($salt.md5($pass))

– sha1($salt.md5($pass).$salt)

– sha1($salt.sha1($pass))

– sha1($salt.sha1($salt.sha1($pass)))

– sha1($username.$pass)

– sha1($username.$pass.$salt)

…

Tādas spameru adreses ir jābloķē routeros un e-mail serveros.

Jālieto bcrypt būs stipri mazāk problēmas.

Salt pielietošanas mērķis nevis ilgāka bruteforsēšana, bet padarīt rainbow tabulas bezpalīdzīgas.

Ja kādam salt pielietošanas mērķis ir saistīts ar “ilgāka bruteforsēšana” vai “ilgāk atlauzt”,

tad tam salt vispār nevajadzetu pielietot, jo

salt merķim būtu jābūt = “neiespejams uzlauzt”.

Tādam vismaz būtu jābut mērķim.

hm. uzlauzt var visu. tikai katru savā laikā.

visdrosākais ir md5!

kādam noplūst parole, citam atkal noplūst dzīvoklis, jo kaimiņš aizmirsa zigriezt krānu..

yeeeey – Looks like your password was not leaked. Hooray!

ja ir drosa parole tad tā noplūde neko nedod.. ha!

Atbalss: SEB mājaslapas mobilā versija un aplikācijas | Pods.lv

Man saka:

Your password is incorrect.

Es rakstu atkal incorrect un iekšā mani nelaiž vienalga!

parole 12345 nav nopludināta 😀

Atbalss: Nopludināti iOS ierīču lietotāju dati | Pods.lv